WiFi пушка & Взлом WiFi! Будни хакера под Windows 10, НЕ Kali Linux HD

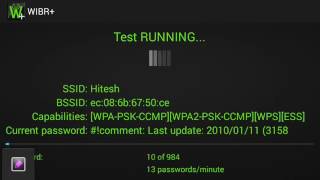

Стоит ли делать WiFi-пушку? Какова её польза? Можно ли взломать WiFi-сеть и как это сделать? Ответы на эти вопросы юных хакеров находятся в данном видео. Никакого Kali Linux, только Windows 10 или ниже и две программки (CommView и Aircrack-NG). Поклонникам KREOSAN, UnderMind и overbafer1 посвящается. Познавательного вам ПРОСЛУШЕСМОТРА! *** 00:12 - Пролог 01:02 - О WiFi пушке 06:54 - Взлом сети WiFi (инструкция) 18:56 - Эпилог *** CommView for WiFi: https://rutracker.org/forum/viewtopic.php?t=4968574 (TOR в помощь) Aircrack-NG Win: http://www.aircrack-ng.org/downloads Словарики: https://forum.antichat.ru/threads/281655 *** Приветствую, зритель, это Амаксий Кромаренко! Я та пылинка созидания нашей матрицы, что решила заявить о себе мирку, изливая свои умозаключения и творчество в видео+аудио формате. Люблю путешествовать, увлекаюсь игрой на гитарах и написанием песен, люблю логические игры и RPG (Path of Exile, Fallout, Diablo), читаю С.Есенина, Н.Некрасова, М.Лермонтова, И.Бунина и др., разгадываю сканворды, семафорю YouTube и рыбачу. Если наши интересы пересекаются, то тебе здесь должно понравиться. Присоединяйся! *** Взлом WiFi для чайников: 1) Запускаем CommView - оставляем нажатой только "кнопочку с воронкой D" (Capture Data Packets). Выбираем справа Scanner mode со всеми 14-тью каналами. 2) Запускаем анализ сетей кнопочкой Play (Start capture), выбираем жертву из тех имён SSID (название WiFi Сети), к которым присоединено хоть одно устройство (в виде иконки смартфона). Записываем в блокноте номер канала (channel), SSID (имя сети) и MAC-адрес (свойства - Details). 3) Перезапускаем CommView - выбираем "Single channel mode" и номер канала нужной нам WiFi сети, начинаем сканирование. Дожидаемся, когда в списке появится нужная сеть и устройство, которое к нему присоединено. Наша цель - отсоединить его командами "реассоциации" и поймать нужные пакеты. 5) Для этого наживаем Tools - Node Reassociation. В открывшемся окошке: Channel - (искомый канал), Packets to send - 4, Interval, msec - 10. В выпадающей строке выбираем нужную WiFi сеть. Send to the selected clients: (галочками отмечаем только те устройства, что присоединены к сети). Send Now - посылаем пакеты несколько раз. OK. 6) Переключаемся на вкладку Packets (слева направо - четвёртая), щелкаем по Protocol (сортируем в алфавитном списке все пойманные пакеты для удобства поиска). Ищем протоколы EAPOL - их должно быть четыре штуки (если два, как иногда бывает, то скорее всего они безполезны). Не нашли? Не беда - повторяем пункты 5 и 6. 7) Через несколько попыток (поверьте, их может быть десятки!!!), у нас имеются 4 или более строк EAPOL. Нажимаем кнопку Stop. Браво - пол-дела сделано, пакеты с ключами у вас! Выбираем с клавишей CTRL пакеты, ПКМ - Save packet(s) as... Тип файла: Wireshark/Tcpdump files (*.cap), имя файла любое (лучше название сети). 8) Запускаем Aircrack-ng GUI - будем творить только в первой вкладке. Filename(s) - Choose... (выбираем наш *.cap файл). Encryption - WPA Wordlist - C

Похожие видео

Показать еще

HD

HD HD

HD HD

HD HD

HD HD

HD HD

HD HD

HD HD

HD

HD

HD HD

HD HD

HD HD

HD HD

HD

HD

HD HD

HD HD

HD HD

HD![APK´S PARA HACKEAR WIFI[MEGA]](https://i.ytimg.com/vi/KcdFv21exF0/mqdefault.jpg) HD

HD HD

HD HD

HD HD

HD

HD

HD HD

HD HD

HD